Cybercriminaliteit groeit jaar na jaar. Steeds vaker zijn niet alleen grote bedrijven, maar ook MKB’ers en zzp’ers doelwit van phishing, datalekken en ransomware. Omdat veel organisaties dagelijks werken met Microsoft 365, is een goede Microsoft 365 beveiliging essentieel. Met de juiste instellingen en maatregelen bescherm je zowel je zakelijke e-mail als bedrijfsgevoelige data. In dit artikel ontdek je de belangrijkste risico’s én praktische oplossingen om je Microsoft 365-omgeving veilig te houden.

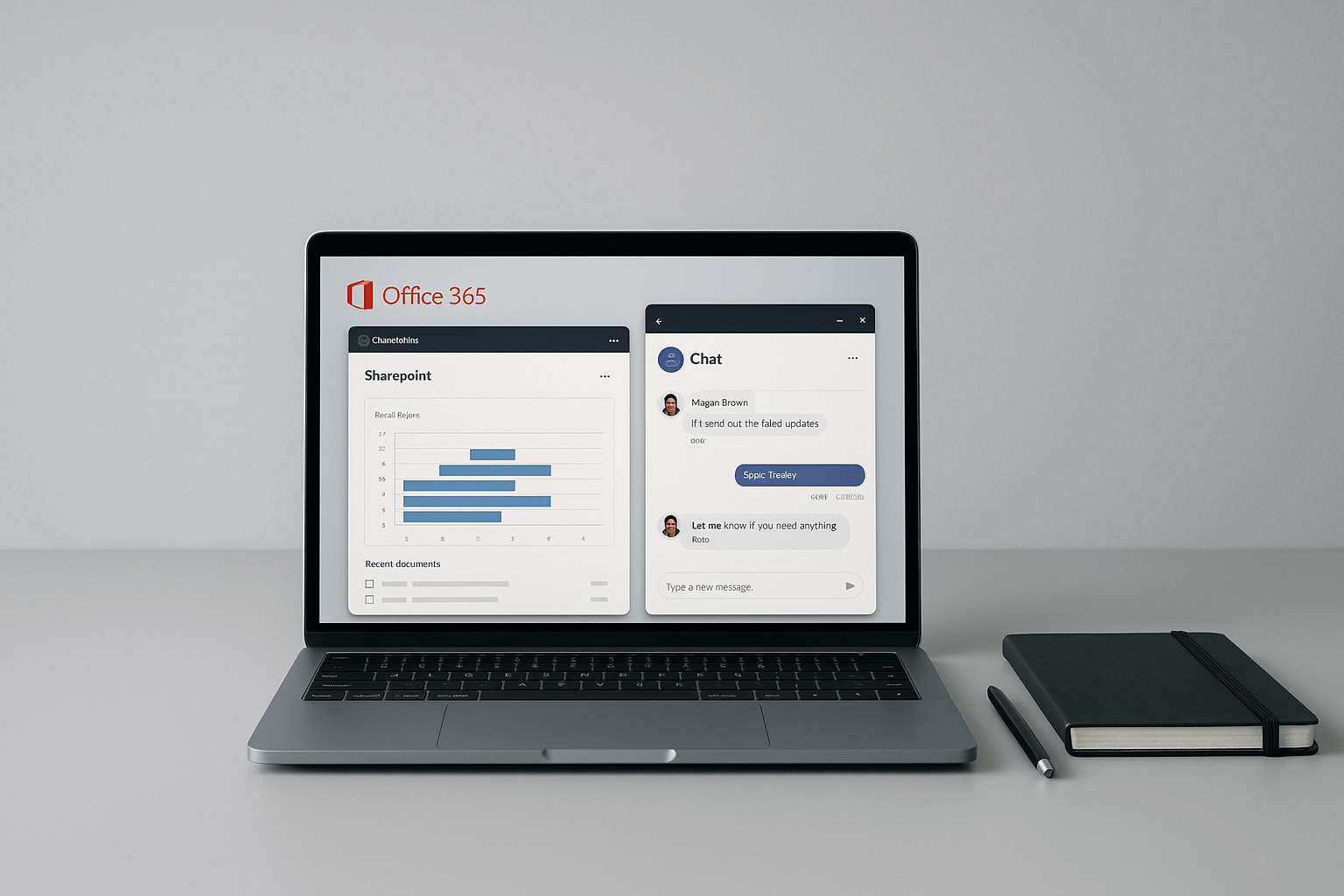

Waarom Microsoft 365 beveiliging belangrijk is

Microsoft 365 biedt krachtige cloudoplossingen, maar zonder de juiste configuratie loop je grote risico’s.

Phishing-mails: criminelen vissen naar wachtwoorden via nepberichten.

Ransomware-aanvallen: bestanden worden versleuteld en losgeld geëist.

Onbevoegde toegang: zwakke wachtwoorden of gestolen accounts leiden tot datalekken.

Compliance-eisen: wetgeving zoals de AVG verplicht organisaties om data goed te beschermen.

Een veilige Microsoft 365-omgeving is dus niet alleen technisch noodzakelijk, maar ook juridisch en bedrijfseconomisch.

Stap 1: Multi-Factor Authenticatie (MFA) inschakelen

Een van de simpelste én meest effectieve maatregelen is MFA. Hiermee loggen gebruikers niet alleen in met een wachtwoord, maar bevestigen ze hun identiteit via een sms, app of token.

Beschermt tegen gestolen wachtwoorden.

Voegt een extra beveiligingslaag toe zonder veel moeite.

Gratis beschikbaar in elke Microsoft 365-licentie.

Uit onderzoek blijkt dat MFA meer dan 99% van account-hacks voorkomt.

Stap 2: Sterk wachtwoordbeleid instellen

Een goed wachtwoordbeleid is onmisbaar. Richtlijnen:

Gebruik minimaal 12 tekens.

Vermijd voorspelbare woorden of datums.

Stimuleer gebruik van wachtwoordmanagers.

Stel automatische wachtwoordrotatie in waar nodig.

Tip: combineer wachtwoorden met passphrases, zoals “MijnHondLustGeenPizza2025!”.

Stap 3: Microsoft Defender for Office 365 gebruiken

Microsoft Defender biedt uitgebreide bescherming tegen cyberdreigingen:

Phishing-detectie: verdachte links en bijlagen worden geblokkeerd.

Realtime monitoring: AI herkent afwijkend gedrag in accounts.

Rapportages: inzicht in aanvalspogingen en trends.

Voor organisaties die veel met e-mail werken, is dit een onmisbare laag in de beveiliging.

Stap 4: Data Loss Prevention (DLP) instellen

Met DLP voorkom je dat gevoelige gegevens per ongeluk of expres je organisatie verlaten. Denk aan creditcardnummers, BSN’s of medische informatie.

DLP kan automatische waarschuwingen sturen.

Documenten met gevoelige info worden geblokkeerd bij extern delen.

Beleid is aan te passen op jouw organisatiebehoeften.

Zo voldoe je ook beter aan de AVG en andere privacywetgeving.

Stap 5: Back-up en herstel

Veel bedrijven denken dat Microsoft automatisch alles bewaart. Dat klopt maar gedeeltelijk.

Verwijderde bestanden blijven slechts beperkt in de prullenbak.

Ransomware kan bestanden ook in OneDrive of SharePoint versleutelen.

Zonder back-up kun je cruciale data definitief verliezen.

Oplossing: gebruik een externe back-upoplossing die alle Microsoft 365-data veilig bewaart en snel herstel mogelijk maakt.

Stap 6: Beveilig je mobiele apparaten

Medewerkers werken steeds vaker op smartphones en tablets. Zorg dat ook deze devices veilig zijn.

Stel Mobile Device Management (MDM) in via Intune.

Blokkeer toegang voor onbeveiligde of ongepatchte apparaten.

Versleutel data op mobiele telefoons.

Activeer de optie om apparaten op afstand te wissen bij verlies of diefstal.

Stap 7: Regelmatig rechtenbeheer uitvoeren

In veel organisaties stapelen toegangsrechten zich op. Voormalige medewerkers of leveranciers hebben soms nog toegang.

Controleer periodiek alle gebruikers en groepen.

Gebruik Just Enough Access (JEA) in plaats van brede rechten.

Stel automatische offboarding-processen in.

Zo minimaliseer je de kans op misbruik van oude accounts.

Stap 8: Monitoring en rapportage

Met Microsoft Secure Score zie je in één oogopslag hoe veilig je organisatie is. Deze tool geeft aanbevelingen om je beveiligingsniveau te verhogen.

Continu inzicht in zwakke plekken.

Concreet advies voor verbeteringen.

Helpt om compliance te bewijzen.

Best practices voor Microsoft 365 beveiliging

Maak beveiliging onderdeel van je cultuur – train medewerkers in phishing-herkenning.

Gebruik altijd de laatste updates – Microsoft brengt regelmatig patches uit.

Houd het simpel – teveel regels werken averechts, zorg voor balans.

Test je beveiliging – voer periodieke penetratietesten of phishing-simulaties uit.

Werk samen met een expert – een Microsoft-partner kan je helpen alles correct in te richten.

Veelgemaakte fouten

Denken dat Microsoft automatisch alles regelt.

Alleen focussen op techniek en niet op medewerkers.

Geen back-up maken van cruciale data.

Geen duidelijke afspraken maken over toegang en gebruik.

Veelgestelde vragen

1. Is Microsoft 365 standaard veilig genoeg?

Microsoft levert goede basisbeveiliging, maar organisaties moeten zelf extra maatregelen instellen zoals MFA, DLP en back-ups.

2. Wat kost Microsoft 365 beveiliging extra?

Veel functies zitten standaard in de licentie. Uitgebreidere opties zoals Defender of Intune vereisen een upgrade of add-on.

3. Hoe bescherm ik zakelijke e-mail het beste?

Door MFA, phishingfilters, DLP en regelmatige monitoring.

4. Moet ik aparte software aanschaffen?

Niet altijd. Maar een externe back-upoplossing is wél sterk aan te raden.

5. Kan ik Microsoft 365 beveiliging zelf instellen?

Ja, veel functies zijn gebruiksvriendelijk. Voor complexe omgevingen is ondersteuning van een IT-partner slim.

Maak beveiliging prioriteit

Een veilige Microsoft 365-omgeving is geen luxe, maar een absolute noodzaak. Door maatregelen als MFA, DLP, back-ups en monitoring te combineren, verklein je de kans op hacks en datalekken aanzienlijk. Bovendien vergroot je het vertrouwen van klanten en voldoe je aan wettelijke verplichtingen.

Wil je jouw organisatie écht goed beschermen? Dan is het slim om een specialist zoals Servicepunt365 in te schakelen. Zo weet je zeker dat je Microsoft 365 beveiliging optimaal is ingericht en up-to-date blijft.